Оракулы: принципы работы и этапы развития

В этом модуле подробно рассматривается ключевая задача, которую решают оракулы: подключение изолированных блокчейнов к данным реального мира. Даётся объяснение сущности проблемы оракула, представлены примеры ранних централизованных подходов и показано, как появление децентрализованных сетей оракулов позволило устранить единые точки отказа. Слушатели также ознакомятся с различными видами оракулов, механизмами верификации и передачи данных, а также с эволюцией к программируемым решениям, которые обеспечивают вычисления, генерацию случайности и межблокчейновое взаимодействие.

Зачем блокчейнам нужны оракулы

Смарт-контракты работают детерминированно: любой узел сети при одинаковых входных данных всегда получает тот же результат. Это обеспечивает консенсус, но изолирует блокчейны от внешнего мира. Не имея доступа к данным из реального мира, смарт-контракты способны реагировать только на события внутри блокчейна. Однако рынки, страхование, логистика, игры, идентификация и соответствие требованиям зависят от информации, которая поступает извне. Оракулы появились для решения этой проблемы: они собирают внешние данные и предоставляют их контрактам, обеспечивая возможность верификации информации всеми участниками сети.

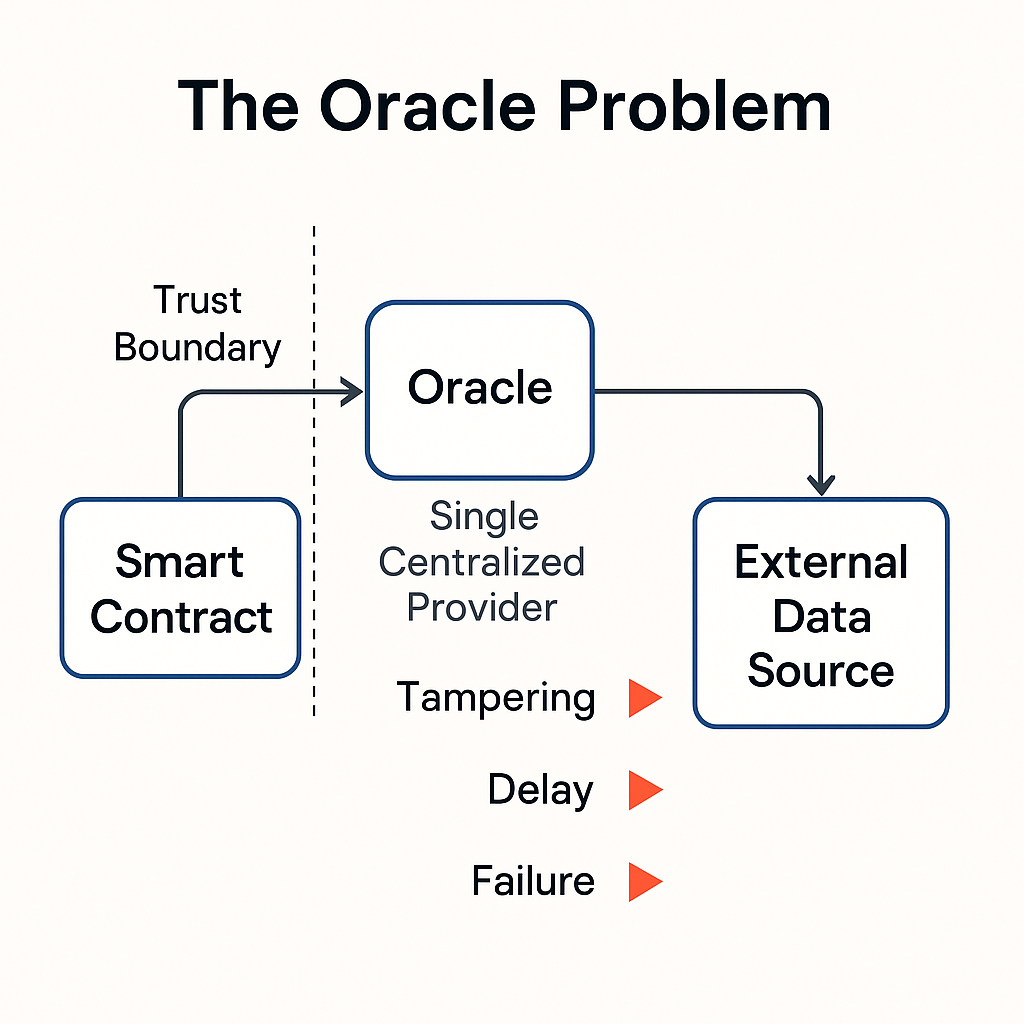

Проблема оракула

Вовлечение внешних источников данных создает дополнительную границу доверия. Если данные контролируются одним участником, надежность и стимулы этого участника становятся ключевыми для работы контракта. Недостоверные или задержанные данные способны привести к ликвидациям, искажениям расчетов и остановке протоколов. “Проблема оракула” заключается в том, чтобы обеспечить поставку корректных и своевременных данных без создания централизованной точки отказа. Важно определить, кто поставляет данные, как согласуются различные точки зрения и какие доказательства получает сеть для подтверждения валидности информации.

Ранние подходы к построению оракулов

Первые реализации представляли собой простые ретрансляторы, передающие ответы API по запросу. Это облегчало разработку, но приводило к концентрации рисков. Такие решения также были подвержены задержкам в периоды высокой нагрузки и не допускали прозрачной ответственности при расхождениях данных с действительностью. С ростом DeFi протоколы стали нуждаться в ценовых данных, одновременно защищённых от подделки и доступных в пределах времени блока. Ответом стало распределение функций оракула между независимыми операторами и агрегация их отчетов в блокчейне.

Типы оракулов и направления данных

Оракулы различаются по направлению и природе обрабатываемой информации. Inbound-оракулы поставляют смарт-контрактам внешние данные: рыночные цены, показания погодных датчиков, результаты сканирования грузов или подтверждения идентичности. Outbound-оракулы позволяют контрактам инициировать действия вне блокчейна — например, произвести выплату через банковский API или обновить данные в логистической системе.

Software oracles получают данные из веб-сервисов, а hardware oracles — с физических устройств, например, датчиков или защищённых модулей. Cross-chain oracles обеспечивают обмен статусами между блокчейнами, чтобы контракт в одной сети мог реагировать на события в другой. Каждый вид оракула должен обеспечивать точность, своевременность и устойчивость к манипуляциям в рамках своего применения.

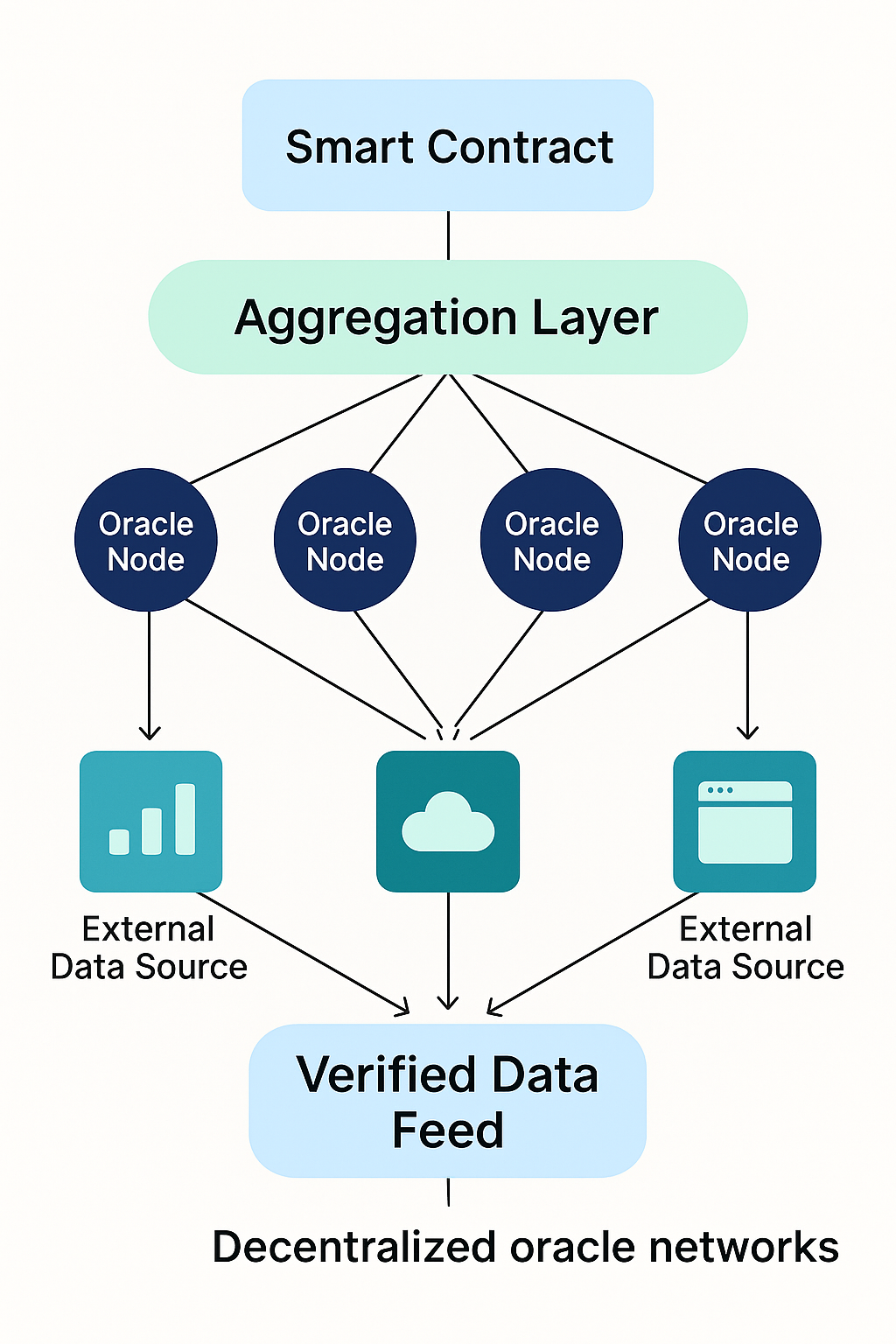

От одиночных каналов к децентрализованным сетям оракулов

Децентрализованные сети оракулов возникли, чтобы минимизировать влияние любого отдельного поставщика. Множество узлов собирают данные из разных источников, подписывают наблюдения и публикуют их в блокчейне. Контракты используют агрегированные значения, такие как медиана или взвешенная медиана. Такая архитектура ограничивает влияние ошибочных или недобросовестных сообщений, обеспечивает отказоустойчивость и обеспечивает прозрачный аудит обновлений данных с течением времени. Механизмы поощрения и штрафов мотивируют узлы на честную работу и минимизируют отклонения.

Механизмы верификации и доставки данных

Обычно процесс начинается вне блокчейна: узлы запрашивают данные из основных и дополнительных источников, приводят их к единому формату и проводят проверки на целостность. Наблюдения подписываются и отправляются в смарт-контракт-агрегатор в блокчейне, который проверяет подписи и рассчитывает итоговый результат. Частота обновлений балансируется между актуальностью данных и затратами на газ. Некоторые сети используют push-обновления при превышении порогов по изменению цены, другие позволяют выполнять pull-запросы с обновлением по требованию. Криптографические методы, такие как threshold signatures или многопартийные вычисления, позволяют объединять множество подтверждений в компактное доказательство и таким образом снижать нагрузку на блокчейн.

Переход к программируемым оракульным сетям

Статические ретрансляторы ограничивают гибкость решений. Программируемые оракульные сети расширяют возможности за счет запуска кода вне блокчейна для трансформации, валидации и компоновки данных до их передачи в сеть. Вместо передачи “сырых” погодных данных, оракул может проанализировать страховой полис и вычислить размер выплаты. Вместо простого проксирования значения из API, он агрегирует разные источники, фильтрует выбросы, применяет специализированную логику и выдает результат, пригодный для аудита. Такой подход выносит часть вычислений за пределы блокчейна, при этом обеспечивая возможность проверки достоверности результата для смарт-контракта.

Проверяемая случайность как специализированная услуга оракула

Приложения, в которых требуется элемент случайности, нуждаются в непредвзятой публично проверяемой генерации случайных чисел. Псевдослучайные значения, полученные на основе переменных блока, предсказуемы для майнеров и валидаторов. Верефицируемые случайные функции решают задачу: оракул генерирует случайное число и предоставляет доказательство, что оно соотносится с зафиксированным секретом и исходным "seed"-запросом. Смарт-контракты проверяют это доказательство до использования значения. Подобный механизм лежит в основе честных лотерей, игровых механик, генерации случайных атрибутов NFT и любой аллокации, требующей защиты от манипуляций.

Кроссчейн-месседжинг и подтверждение состояния

Когда экосистемы стали фрагментироваться между различными блокчейнами, оракулы начали передавать сообщения и подтверждения состояния между ними. Простейшие методы используют федерации, подписывающие события на исходной цепи. Более продвинутые схемы сочетают доказательства легких клиентов с коллективным подтверждением комитетов, чтобы фиксировать включение событий без необходимости доверять одной стороне. Цель — чтобы принимающая цепочка принимала сообщение только при наличии достаточного подтверждения финальности события в исходной цепи, что снижает риски, характерные для наивных мостов.

Модели безопасности и сбойные сценарии

Безопасность оракулов основывается на разнообразии источников данных, независимости операторов узлов, корректной агрегации и прозрачных правилах обновления. Злоумышленники могут атаковать API, компрометировать операторов, манипулировать низколиквидными рынками для влияния на цены или использовать временные окна между обновлениями. Защита включает пересекающиеся белые списки источников, репутационные механизмы и стейкинг операторов, защиту по критерию отклонения, контроль диапазонов и аварийную логику — вплоть до заморозки или замедления обновлений при обнаружении аномалий. Формальная верификация контрактов агрегации и постоянный мониторинг поведения фидов минимизируют операционные риски.

Экономические стимулы и управление

Надежные оракулы требуют устойчивой экономической модели. Сети выплачивают вознаграждение операторам за поставку и публикацию данных, а также могут требовать обеспечение (collateral) при первом упоминании, далее — обеспечение, подлежащее сгоранию при подтвержденных нарушениях. Модели оплаты должны покрывать расходы на сбор данных, криптографическую обработку и оплату газа, оставаясь доступными для пользователей. Управление определяет правила создания фидов, авторизации источников, приема и ротации операторов, а также аварийных процедур. Четкие и заранее определенные правила минимизируют произвол в чрезвычайных ситуациях и повышают предсказуемость для интеграторов.

Баланс производительности, задержки и стоимости

Более высокая децентрализация подразумевает сбор большего числа подписей и большее число операций верификации на блокчейне — это увеличивает задержки и стоимость. Чем меньше участников или проще схема, тем ниже издержки, но выше доверительные риски. Важна и частота обновлений: частые push-обновления повышают актуальность данных, но ведут к росту расходов на газ; редкие — способны устаревать во времена волатильности. Программируемые схемы реализуют вычисления вне блокчейна: это расширяет возможности, но требует аудита и подтверждения. Каждое приложение выбирает свой баланс между рисками и требованиями к активности данных.

Комплаенс, права на данные и происхождение

Оракулы работают с данными, которые могут быть лицензированы, регулироваться или относиться к конфиденциальным. Провайдеры должны соблюдать условия использования, вести учет происхождения и, в ряде случаев, анонимизировать или агрегировать персональные данные до публикации в публичных сетях. Для регулируемых площадок могут применяться фиды с идентификацией и разрешенной доставкой информации. Метаданные о происхождении и аудит позволяют конечным пользователям убедиться, что данные получены в рамках приемлемых стандартов.

Инженерия надежности и эксплуатация

В продукционных условиях сети оракулов эксплуатируются как промышленные решения с развитым мониторингом. Операторы размещают резервную инфраструктуру в разных регионах, следят за состоянием источников и тестируют сценарии аварийного переключения. Канарейские фиды, теневые отчеты и моделирование стрессовых сценариев позволяют выявлять уязвимости до возникновения сбоев. Процедуры реагирования на инциденты определяют условия приостановки обновлений, замены ключей или перехода к резервным источникам. Анализ инцидентов позволяет корректировать настройки, выбор источников и политику операторов.

Траектория развития оракульных решений

Изначально оракулы выполняли роль временных мостов, внося значительные доверительные риски. С развитием появились децентрализованные сети, агрегирующие независимые отчеты, а затем — программируемые системы, которые выводят вычисления за пределы блокчейна, сохраняя фиксацию результата в сети. Специализированные сервисы — такие как verifiable randomness и кроссчейн-месседжинг — расширили роль оракулов от передачи данных до синхронизации между системами. Сквозная задача — минимизация влияния какой-либо одной стороны при сохранении своевременности и гибкости, необходимых для реальных кейсов. По мере совершенствования программируемые оракульные сети становятся не просто дополнением, а полноценным расчетным слоем, дополняющим смарт-контракты и позволяющим децентрализованным приложениям безопасно и предсказуемо взаимодействовать с внешними данными и вычислениями.