Comprendre les oracles et leur évolution

Ce module aborde la problématique fondamentale des oracles : connecter les blockchains autonomes aux données issues du monde réel. Il présente la problématique des oracles, revient sur les premières solutions centralisées et met en lumière l’apparition des réseaux d’oracles décentralisés, qui permettent de limiter les risques associés au point de défaillance unique. Les participants exploreront les différentes catégories d’oracles, les processus de vérification et d’acheminement des données, ainsi que la transition vers des modèles programmables capables d’intégrer des fonctions de calcul, d’aléa et de communication inter-chaînes.

Pourquoi les blockchains ont-elles besoin d’oracles ?

Les smart contracts s’exécutent de manière déterministe : chaque nœud calcule le même résultat à partir des mêmes données d’entrée. Cette propriété garantit le consensus, mais elle isole les blockchains du monde réel. Sans possibilité d’intégrer des informations externes, les smart contracts ne peuvent réagir qu’aux événements sur la chaîne. Les marchés, l’assurance, la logistique, le jeu, l’identification et la conformité reposent tous sur des données dont la source est hors chaîne. Les oracles sont apparus pour lever cet obstacle, en collectant des faits externes afin de les transmettre aux contrats d’une façon que tous les nœuds puissent vérifier et valider.

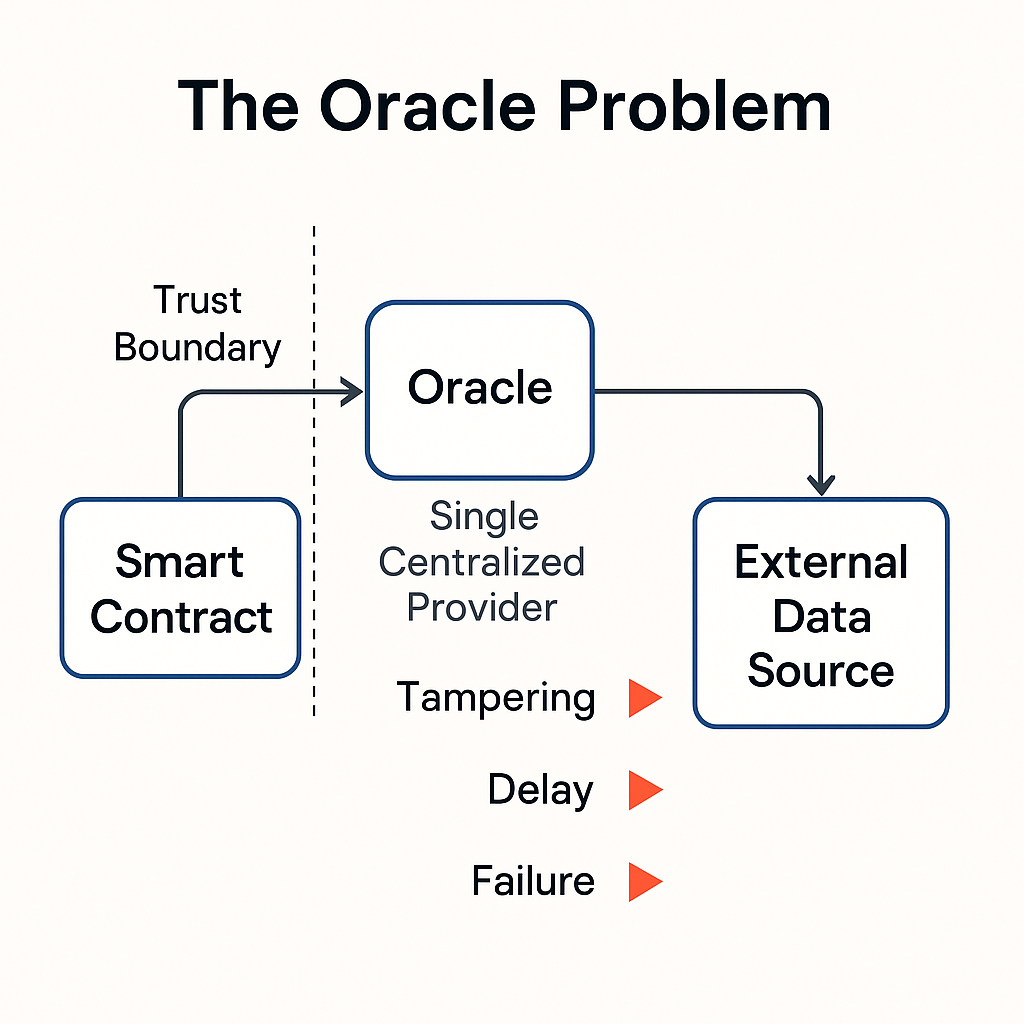

La problématique de l’oracle

L’intégration d’une source de données externe crée une nouvelle zone de confiance. Si une seule partie contrôle la donnée, le contrat hérite de sa fiabilité et de ses intérêts. Une entrée erronée ou retardée peut provoquer des liquidations, des règlements faussés ou l’arrêt du protocole. Le « problème de l’oracle » consiste à fournir des données précises et ponctuelles sans réintroduire un point de défaillance centralisé. Les enjeux sont : déterminer le fournisseur de la donnée, concilier les multiples vues, et fournir à la chaîne les éléments prouvant la validité de l’information.

Premiers modèles d’oracles

Les premiers modèles étaient de simples relais poussant à la demande des réponses d’API. Si le développement était facilité, le risque restait concentré. Ces modèles souffraient de latence en période de congestion et la responsabilité en cas de divergence entre flux et réalité restait floue. Avec la montée en puissance de la finance décentralisée, les protocoles ont imposé des données de prix à la fois infalsifiables et disponibles dans les délais des blocs. La solution fut de répartir la fonction d’oracle entre plusieurs opérateurs indépendants et d’agréger leurs rapports sur la chaîne.

Types d’oracles et orientation des données

Les oracles diffèrent selon l’orientation et la nature des informations qu’ils gèrent. Les oracles entrants transmettent aux contrats des données extérieures telles que prix de marché, relevés météorologiques, scans de livraison ou attestations d’identité. Les oracles sortants permettent aux contrats de déclencher des actions sur des systèmes externes, comme l’initiation d’un paiement via une API bancaire ou la mise à jour d’une plateforme logistique.

Les oracles logiciels puisent l’information auprès de services web, tandis que les oracles matériels s’appuient sur des dispositifs tels que capteurs et modules sécurisés. Les oracles inter-chaînes synchronisent l’état entre registres, pour qu’un contrat d’une chaîne réagisse à un événement sur une autre. Chaque type doit garantir précision, rapidité et résistance aux manipulations dans son domaine d’application.

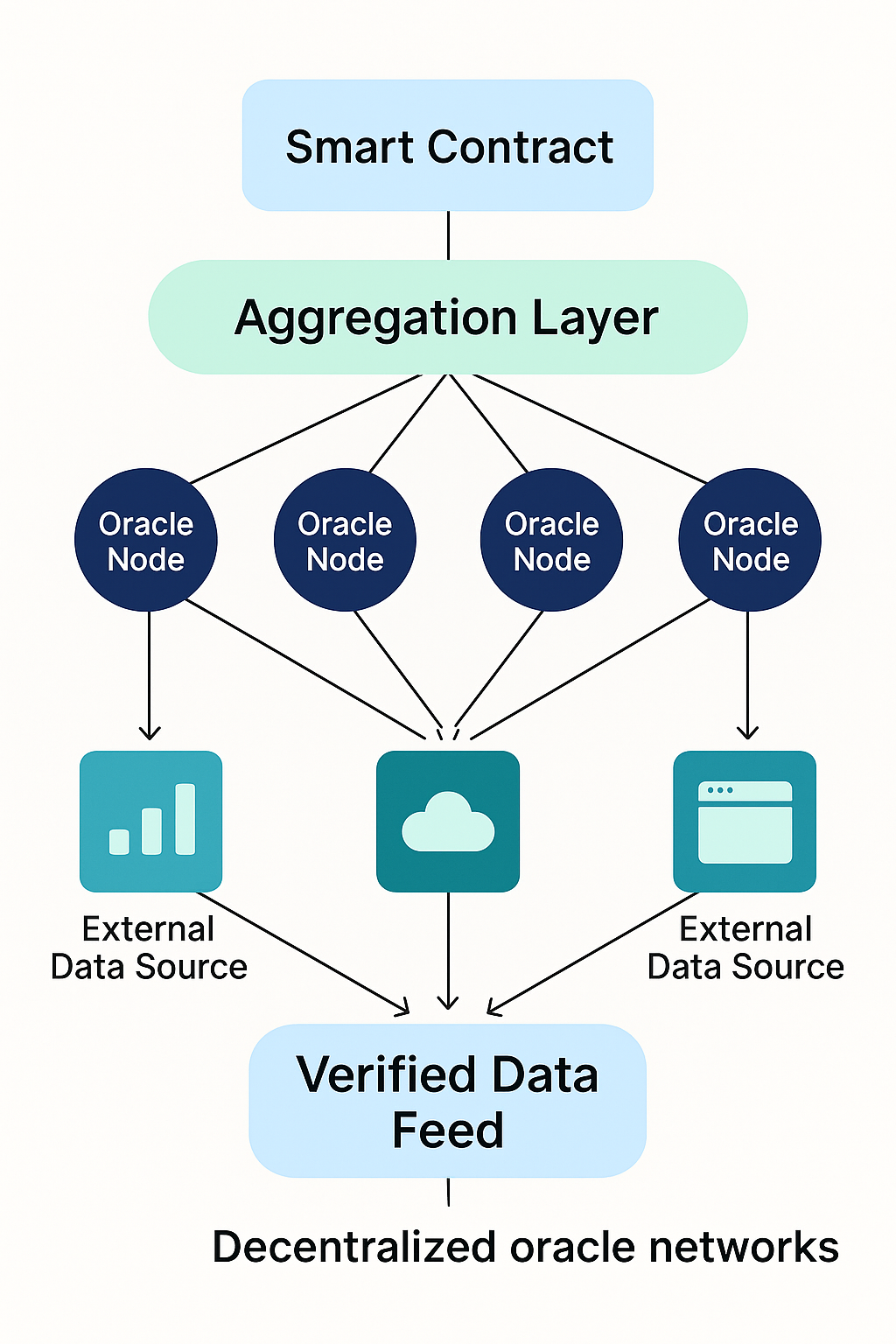

Des flux uniques aux réseaux d’oracles décentralisés

Les réseaux d’oracles décentralisés atténuent l’influence de tout fournisseur unique. Plusieurs nœuds collectent la donnée depuis diverses sources, signent leurs observations et les inscrivent sur la chaîne. Les contrats consultent une agrégation, comme la médiane ou la médiane pondérée. Cette architecture limite l’impact des opérateurs défaillants ou malveillants, assure la redondance contre les indisponibilités et permet un audit transparent des mises à jour dans le temps. Les mécanismes d’incitation à l’échelle du réseau récompensent les rapports honnêtes et découragent toute déviation.

Vérification des données et modes de livraison

En pratique, l’enchaînement commence hors chaîne : les nœuds interrogent sources primaires et secondaires, normalisent les formats et effectuent des contrôles de cohérence. Les observations sont signées et transmises à un contrat agrégateur sur la chaîne, qui vérifie les signatures et calcule le résultat. Le rythme des mises à jour doit arbitrer la fraîcheur de la donnée et le coût du gaz sur la chaîne. Certains réseaux privilégient des mises à jour poussées, déclenchées par des seuils de variations de prix, tandis que d’autres autorisent des lectures à la demande qui actualisent à l’instant. Les techniques cryptographiques comme les signatures seuil ou le calcul multipartite permettent de condenser plusieurs attestations en une preuve compacte réduisant l’empreinte sur la chaîne.

L’évolution vers des réseaux d’oracles programmables

Les relais statiques limitent l’expressivité. Les réseaux programmables élargissent le modèle : ils autorisent du code hors chaîne à transformer, valider ou composer la donnée avant livraison. Au lieu de transmettre un relevé météorologique brut, un oracle peut interpréter les termes d’une police et calculer un paramètre d’indemnisation. Au lieu d’un unique retour d’API, il peut croiser plusieurs sources, éliminer les anomalies, appliquer une logique métier et générer un résultat auditable. Cette approche déporte certains calculs dans un environnement doté d’un accès complet à internet tout en maintenant une preuve vérifiable jusqu’au consommateur on-chain.

Hasard vérifiable : un service oracle spécialisé

Les applications fondées sur l’aléa exigent un hasard public impartial et vérifiable. Sur la chaîne, les valeurs pseudo-aléatoires dérivées des variables de bloc sont prévisibles pour mineurs et validateurs. Les fonctions de hasard vérifiable résolvent cette faiblesse : l’oracle génère une valeur aléatoire et une preuve que celle-ci correspond à un secret et une graine de requête commis. Les contrats vérifient la preuve avant d’utiliser la valeur. Ce modèle fonde la transparence des loteries, la mécanique de jeu, les traits NFT aléatoires et tout processus d’attribution résistant à la manipulation.

Messagerie inter-chaînes et preuves d’état

Face à la fragmentation des écosystèmes sur plusieurs blockchains, les oracles transportent désormais messages et attestations d’état entre chaînes. Les méthodes élémentaires reposent sur des fédérations qui signent l’observation d’événements sur la chaîne source. Les architectures avancées combinent preuves « light client » et attestations de comité pour certifier l’inclusion d’un événement sans dépendre d’un acteur unique. L’objectif : permettre à la chaîne cible d’accepter le message uniquement si la preuve de finalisation sur la chaîne source est suffisante, réduisant ainsi la surface d’attaque des ponts naïfs.

Modèles de sécurité et modes de défaillance

La sécurité oracle repose sur la diversité des sources, l’indépendance des opérateurs de nœuds, une agrégation robuste et la transparence des politiques de mise à jour. Les attaquants ciblent les API, compromettent des opérateurs, manipulent des marchés peu liquides pour fausser les prix publiés ou exploitent les intervalles entre mises à jour. Les garde-fous : listes blanches croisées de sources, réputation et staking pour les opérateurs, coupe-circuits fondés sur la déviation, vérifications de bornes et mécanismes de secours qui suspendent ou ralentissent les mises à jour en cas d’anomalie. La vérification formelle des contrats d’agrégation et la surveillance continue des flux renforcent encore la résilience opérationnelle.

Incitations économiques et gouvernance

La fiabilité d’un oracle dépend d’une économie pérenne. Les réseaux rémunèrent les opérateurs pour la collecte et le rapport des données, et exigent parfois un dépôt susceptible d’être confisqué en cas de faute avérée. Les modèles de frais doivent englober l’acquisition des données, le coût cryptographique et le coût du gaz sur la chaîne, tout en restant abordables pour les utilisateurs. La gouvernance définit la création des flux, l’autorisation des sources, la sélection et la rotation des opérateurs, ainsi que les procédures d’urgence. Des politiques claires et prédéterminées renforcent la prévisibilité et réduisent la part d’arbitraire lors d’incidents.

Arbitrages entre performance, latence et coût

Plus la décentralisation est forte, plus il faut collecter de signatures et effectuer des vérifications on-chain : cela accroît latence et coût. À l’inverse, de petits comités ou l’utilisation d’un seul relais diminuent les dépenses mais augmentent les exigences de confiance. La fréquence des mises à jour compte aussi : des transmissions fréquentes garantissent la fraîcheur, mais consomment davantage de gaz ; des mises à jour espacées deviennent rapidement obsolètes lors de pics de volatilité. Les modèles programmables ajoutent du calcul hors chaîne, offrant souplesse mais introduisant une nouvelle surface à auditer ou attester. Chaque application fixe ses choix selon sa tolérance au risque et ses besoins de réactivité.

Conformité, droits de données et provenance

L’utilisation d’un oracle peut impliquer des données sous licence, réglementées ou sensibles. Les prestataires doivent respecter les conditions d’utilisation, tenir à jour les registres de provenance et, le cas échéant, anonymiser ou agréger les informations personnelles avant publication sur des registres publics. Pour les plateformes soumises à la régulation, des flux conditionnés à l’identité ou une transmission sur autorisation sont requis. Les métadonnées de provenance et les journaux d’audit donnent aux utilisateurs la capacité de vérifier que la donnée provient d’un contexte conforme.

Ingénierie de fiabilité et exploitation

Les déploiements réels assimilent les réseaux d’oracles à des systèmes de production exigeant une supervision rigoureuse. Les opérateurs mettent en place une infrastructure redondante à l’échelle mondiale, surveillent la santé des sources et testent les scénarios de basculement. Des flux canari, du rapport fantôme et des simulations de stress dévoilent les faiblesses avant qu’elles ne nuisent aux utilisateurs. Les procédures d’intervention définissent les seuils de suspension, de rotation de clés ou de passage en mode de secours. Les retours après incident alimentent les choix de configuration, la sélection des sources et les politiques d’exploitation.

Trajectoire d’évolution des oracles

Les oracles sont nés comme des ponts improvisés avec un degré élevé de confiance. Ils ont évolué en réseaux décentralisés agrégeant des rapports indépendants, puis en systèmes programmables capables d’exécuter hors chaîne la logique métier tout en ancrant les résultats sur la chaîne. Des services spécialisés, tels que le hasard vérifiable ou la messagerie inter-chaînes, ont étendu leur rôle de la fourniture de données à la coordination inter-systèmes. Le fil conducteur reste la minimisation du contrôle unilatéral, tout en assurant rapidité et expressivité à l’usage. À mesure que les réseaux d’oracles programmables arrivent à maturité, ils constituent une véritable couche d’exécution parallèle complémentaire aux contrats on-chain, permettant aux applications décentralisées d’interagir avec les données et la computation externes en toute sécurité et avec une prévisibilité renforcée.