# Web3セキュリティレポート:ブル・マーケット期間中は慎重に、フィッシングリスクに備えるビットコイン価格が再び最高値を更新し、10万ドルの大台に迫っています。歴史的データを振り返ると、ブル・マーケット期間中にWeb3分野の詐欺やフィッシング活動が頻発し、総損失は3.5億ドルを超えました。分析によると、ハッカーは主にイーサリアムネットワークを標的に攻撃を行い、ステーブルコインが優先ターゲットとなっています。本記事では、歴史的な取引とフィッシングデータに基づき、攻撃手法、ターゲット選択、成功率を深く研究しました。! [Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください](https://img-cdn.gateio.im/social/moments-76e1e24b7d962738356d287d4a8b8c3e)## 暗号セキュリティエコシステムの概要2024年の暗号安全エコシステムプロジェクトは、いくつかの主要な分野に分けることができます。スマートコントラクト監査の分野では、多くの著名な企業が包括的なコードレビューとセキュリティ評価サービスを提供しています。DeFiセキュリティモニタリング分野では、分散型金融プロトコルに特化したリアルタイム脅威検知および予防ツールが登場しています。注目すべきは、人工知能駆動のセキュリティソリューションが台頭していることです。最近のMeme取引の盛況を考慮すると、一部のセキュリティチェックツールが取引者に潜在的なリスクを事前に特定するのに役立ちます。## USDTが最も盗まれた資産になるデータによると、イーサリアムネットワーク上の攻撃はすべての事件の約75%を占めています。USDTは攻撃を最も受けた資産で、盗まれた金額は1.12億ドルで、平均して1回の攻撃で約470万ドルの損失が発生しています。次にETHがあり、約6660万ドルの損失、次にDAIが4220万ドルの損失を被っています。注目すべきは、一部の時価総額が低いトークンも大量の攻撃を受けており、攻撃者がセキュリティが低い資産を狙うことを示しています。最大規模の単一イベントは2023年8月1日に発生し、複雑な詐欺攻撃で、2010万ドルの損失をもたらしました。## Polygonは第二の攻撃を受けたチェーンとなるイーサリアムがすべてのフィッシング事件で主導的な地位を占めており、取引量の約80%を占めていますが、他のブロックチェーンでも盗難活動が発生しています。Polygonは第2のターゲットチェーンとなり、総取引量の約18%を占めています。攻撃者は、チェーン上の総ロックアップ量(TVL)や日次アクティブユーザー数に基づいてターゲットを選択することがよくあります。! [Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください](https://img-cdn.gateio.im/social/moments-cdf805b82e13b9ca05884bfcde164849)## アタックタイム分析と進化トレンド攻撃の頻度と規模は異なるパターンを示しています。2023年は高価値攻撃が最も集中した年であり、複数の事件で損失が500万ドルを超えました。同時に、攻撃手法は単純な直接移転から、より複雑な認可ベースの攻撃へと進化しています。重大な攻撃(損失が100万ドルを超える)間の平均間隔は約12日で、主に重大な市場イベントや新しいプロトコルの発表前後に集中しています。! [Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください](https://img-cdn.gateio.im/social/moments-fa0baf9bb89fa35af01f113ebc5d01a3)## 主なフィッシング攻撃タイプ### トークン移転攻撃これは最も直接的な攻撃方法です。攻撃者はユーザーを誘導して、トークンを直接彼らが管理するアカウントに移転させます。この種の攻撃は通常、ユーザーの信頼を利用し、偽のページや詐欺的な言葉を使って被害者に自発的に送金させることによって行われます。分析によると、直接トークン移転攻撃の平均成功率は62%です。### 権限フィッシングこの方法はスマートコントラクトのインタラクションメカニズムを利用しており、技術的に複雑です。攻撃者はユーザーを欺いて、特定のトークンに対して無限の消費権を付与させます。直接の送金とは異なり、許可フィッシングは長期的な脆弱性を引き起こし、攻撃者は徐々に被害者の資金を消耗させることができます。### 偽のトークンアドレスこれは包括的な攻撃戦略で、攻撃者は合法的なトークンと同じ名前だが異なるアドレスのトークンを取引に使用します。この種の攻撃は、ユーザーがアドレスの確認を怠ることを利用して利益を得ます。### NFTゼロ元購入このフィッシングはNFT市場を特に狙っています。攻撃者はユーザーに取引に署名させ、高価値のNFTを非常に安い、あるいはゼロの価格で販売させます。調査期間中に22件の重大なNFTゼロ円購入事件が発見され、平均して1件あたり378,000ドルの損失がありました。! [Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください](https://img-cdn.gateio.im/social/moments-caddca1529159f5771e4aebeda66e6ba)## 被害者のウォレット分布分析データによると、取引価値と影響を受けたウォレットの数には明らかな反比例関係がある。1回の取引が500-1000ドルの被害を受けたウォレットの数が最も多く、約3,750件で、総数の3分の1以上を占めている。1000-1500ドルの範囲内では、被害を受けたウォレットの数は2140件に減少する。3000ドル以上の取引は、攻撃を受けた総数のわずか13.5%を占めている。これは、取引金額が大きくなるほど、ユーザーが取るセキュリティ対策がより厳格であるか、または大口取引を処理する際により慎重である可能性があることを示している。ブル・マーケットの到来とともに、複雑な攻撃の頻度と平均損失がさらに増加する可能性があり、プロジェクトと投資家への経済的影響も大きくなるでしょう。したがって、ブロックチェーンネットワークは安全対策を強化し続ける必要があり、ユーザーは取引時に高い警戒を保ち、さまざまなフィッシング攻撃を防ぐ必要があります。

Web3のセキュリティ警告:ブル・マーケット詐欺の急増 USDTが最大のターゲット

Web3セキュリティレポート:ブル・マーケット期間中は慎重に、フィッシングリスクに備える

ビットコイン価格が再び最高値を更新し、10万ドルの大台に迫っています。歴史的データを振り返ると、ブル・マーケット期間中にWeb3分野の詐欺やフィッシング活動が頻発し、総損失は3.5億ドルを超えました。分析によると、ハッカーは主にイーサリアムネットワークを標的に攻撃を行い、ステーブルコインが優先ターゲットとなっています。本記事では、歴史的な取引とフィッシングデータに基づき、攻撃手法、ターゲット選択、成功率を深く研究しました。

! Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください

暗号セキュリティエコシステムの概要

2024年の暗号安全エコシステムプロジェクトは、いくつかの主要な分野に分けることができます。スマートコントラクト監査の分野では、多くの著名な企業が包括的なコードレビューとセキュリティ評価サービスを提供しています。DeFiセキュリティモニタリング分野では、分散型金融プロトコルに特化したリアルタイム脅威検知および予防ツールが登場しています。注目すべきは、人工知能駆動のセキュリティソリューションが台頭していることです。

最近のMeme取引の盛況を考慮すると、一部のセキュリティチェックツールが取引者に潜在的なリスクを事前に特定するのに役立ちます。

USDTが最も盗まれた資産になる

データによると、イーサリアムネットワーク上の攻撃はすべての事件の約75%を占めています。USDTは攻撃を最も受けた資産で、盗まれた金額は1.12億ドルで、平均して1回の攻撃で約470万ドルの損失が発生しています。次にETHがあり、約6660万ドルの損失、次にDAIが4220万ドルの損失を被っています。

注目すべきは、一部の時価総額が低いトークンも大量の攻撃を受けており、攻撃者がセキュリティが低い資産を狙うことを示しています。最大規模の単一イベントは2023年8月1日に発生し、複雑な詐欺攻撃で、2010万ドルの損失をもたらしました。

Polygonは第二の攻撃を受けたチェーンとなる

イーサリアムがすべてのフィッシング事件で主導的な地位を占めており、取引量の約80%を占めていますが、他のブロックチェーンでも盗難活動が発生しています。Polygonは第2のターゲットチェーンとなり、総取引量の約18%を占めています。攻撃者は、チェーン上の総ロックアップ量(TVL)や日次アクティブユーザー数に基づいてターゲットを選択することがよくあります。

! Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください

アタックタイム分析と進化トレンド

攻撃の頻度と規模は異なるパターンを示しています。2023年は高価値攻撃が最も集中した年であり、複数の事件で損失が500万ドルを超えました。同時に、攻撃手法は単純な直接移転から、より複雑な認可ベースの攻撃へと進化しています。重大な攻撃(損失が100万ドルを超える)間の平均間隔は約12日で、主に重大な市場イベントや新しいプロトコルの発表前後に集中しています。

! Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください

主なフィッシング攻撃タイプ

トークン移転攻撃

これは最も直接的な攻撃方法です。攻撃者はユーザーを誘導して、トークンを直接彼らが管理するアカウントに移転させます。この種の攻撃は通常、ユーザーの信頼を利用し、偽のページや詐欺的な言葉を使って被害者に自発的に送金させることによって行われます。分析によると、直接トークン移転攻撃の平均成功率は62%です。

権限フィッシング

この方法はスマートコントラクトのインタラクションメカニズムを利用しており、技術的に複雑です。攻撃者はユーザーを欺いて、特定のトークンに対して無限の消費権を付与させます。直接の送金とは異なり、許可フィッシングは長期的な脆弱性を引き起こし、攻撃者は徐々に被害者の資金を消耗させることができます。

偽のトークンアドレス

これは包括的な攻撃戦略で、攻撃者は合法的なトークンと同じ名前だが異なるアドレスのトークンを取引に使用します。この種の攻撃は、ユーザーがアドレスの確認を怠ることを利用して利益を得ます。

NFTゼロ元購入

このフィッシングはNFT市場を特に狙っています。攻撃者はユーザーに取引に署名させ、高価値のNFTを非常に安い、あるいはゼロの価格で販売させます。調査期間中に22件の重大なNFTゼロ円購入事件が発見され、平均して1件あたり378,000ドルの損失がありました。

! Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください

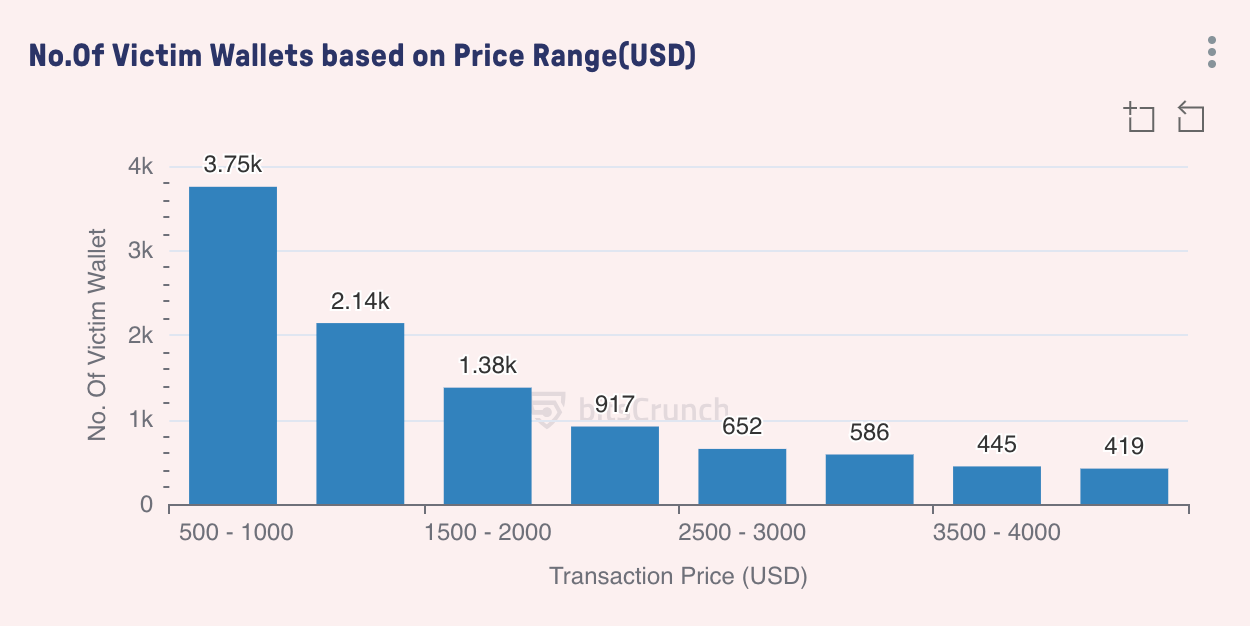

被害者のウォレット分布分析

データによると、取引価値と影響を受けたウォレットの数には明らかな反比例関係がある。1回の取引が500-1000ドルの被害を受けたウォレットの数が最も多く、約3,750件で、総数の3分の1以上を占めている。1000-1500ドルの範囲内では、被害を受けたウォレットの数は2140件に減少する。3000ドル以上の取引は、攻撃を受けた総数のわずか13.5%を占めている。これは、取引金額が大きくなるほど、ユーザーが取るセキュリティ対策がより厳格であるか、または大口取引を処理する際により慎重である可能性があることを示している。

ブル・マーケットの到来とともに、複雑な攻撃の頻度と平均損失がさらに増加する可能性があり、プロジェクトと投資家への経済的影響も大きくなるでしょう。したがって、ブロックチェーンネットワークは安全対策を強化し続ける必要があり、ユーザーは取引時に高い警戒を保ち、さまざまなフィッシング攻撃を防ぐ必要があります。